XEN网络配置综述

2012-06-03 17:37:06 来源: 评论:0 点击:

Xen网络概览

Xen可配置让它的虚拟机(VMs):

- 使用已有的网络与IP地址.

- 使用新创建的私有IP地址段.

Xen在/etc/xen/xend-config.sxp有3个主要配置:

网桥模式(Bridge Networking)

(network-script network-bridge) (vif-script vif-bridge)

NAT路由网络模式(Routed Networking with NAT)

(network-script network-nat) (vif-script vif-nat)

双向路由网络模式(Two-way Routed Network)

(network-script network-route) (vif-script vif-route)

一般XEN的网络只能工作运行于上述3种方式之一,其他2种必须注释掉。

上述3种工作模式的选择依赖于当前的网络结构或网络规划,下面会讨论一些场景,以帮助大家选取何种XEN网络模式。

网络应用场景

应用场景 1

- 已存在一个计算机网络.

- 只间简单地让任一VMs (xen虚拟机)显现在现有网络中.

- 可以随意添加新的计算机到已有网络中(通过静态IP地址或DHCP).

- 希望能从本地电脑访问这些VMs,也可以由VMs访问本地电脑.

配置使用: 网桥模式(Bridge Networking)

应用场景 2

- 已存在一个计算机网络.

- 已由ISP指定一段静态公网IP地址.

- 希望提供多个WEB服务与邮件服务.

配置使用: 网桥模式(Bridge Networking)

应用场景 3

- 没有已存在网络(如家中).

- 仅有1台独立的计算机使用xen.

- 这台计算机(dom0) 可能有,也可能没有internet连接.

- 希望VMs可以访问Internet(若dom0有internet连接).

- 希望VMs是私有的,不被Internet所见.

配置使用: NAT路由模式( Routed Networking with NAT)

应用场景 4

- 已存在一个计算机网络.

- 希望为新的VMs创建一个新的私有网络.

- 希望对于其他外部网络而言,VMs是私有且隐藏.

- 希望可以访问internet或其他网络.

配置使用: NAT路由网络模式( Routed Networking with NAT)

应用场景 5

- 已存在一个计算机网络.

- 希望为新的VMs创建一个新的私有网络.

- 希望对于已存在的外部网络而言,VMs是可见的.

- 希望能从本地电脑访问这些VMs,也可以由VMs访问本地电脑.

配置使用: 双向路由网络模式(Two-way Routed Network)

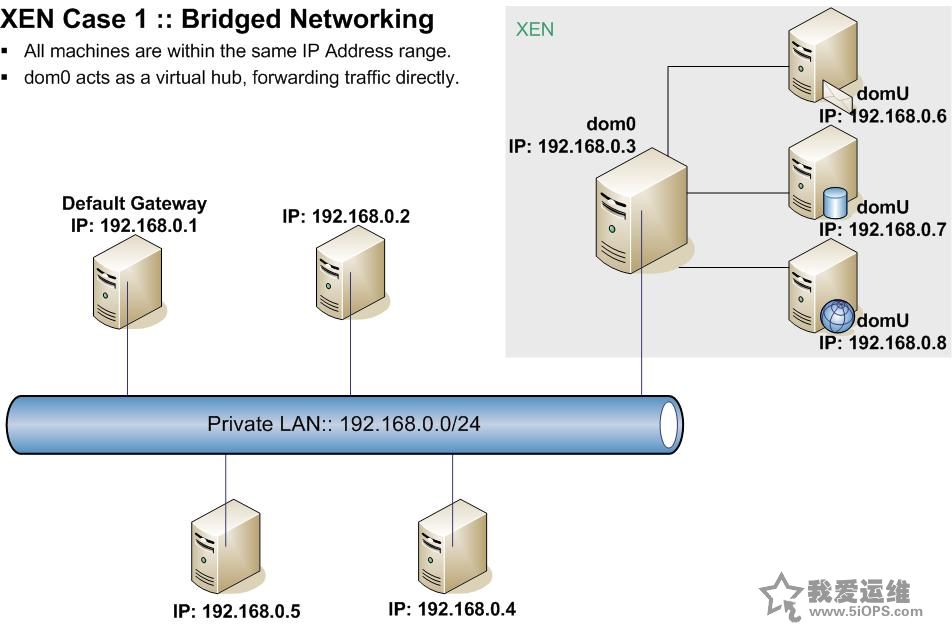

网桥模式

XEN中网桥模式是最简单与最容易配置的。这种网络模式只是让VMs以虚拟以太网卡加入现存网络,很多情况下都会用到。典型的网桥模式被用于:

- 可随意加入计算机或设备到现存网络.

- 现存网络使用DHCP或静态IP地址.

- 希望VMs在现有网络中可见,允许双向访问.

网络结构示意图

配置Xen使用网桥模式(Bridge Networking)

主要的网络配置步骤见下:

1.配置xend-config.sxp

vi /etc/xen/xend-config.sxp (network-script network-bridge) #(network-script network-nat) #(network-script network-route) (vif-script vif-bridge) #(vif-script vif-nat) #(vif-script vif-route)

- 2. 配置vm01.cfg (vm配置文件)

vi /etc/xen/auto/vm01.cfg vif = [ 'ip=192.168.0.6' ] #thats all that is required for the networking part.

- 3. 配置VM自己的接口/etc/network/interfaces

mount /srv/xen/vm01-disk.img /mnt vi /mnt/etc/network/interfaces auto eth0 iface eth0 inet static address 192.168.0.6 gateway 192.168.0.1 netmask 255.255.255.0 xm create /etc/xen/vm01.cfg xm console vm01

完成。

网桥模式的排障步骤

在dom0上,运行ifconfig 应该看到下面类似的内容:

dom0:~# ifconfig

eth0 Link encap:Ethernet HWaddr 00:50:8B:DC:F7:2B

inet addr:192.168.0.3 Bcast:192.168.0.255 Mask:255.255.255.192

inet6 addr: fe80::250:8bff:fedc:f72b/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:2848 errors:0 dropped:0 overruns:0 frame:0

TX packets:1768 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:256292 (250.2 KiB) TX bytes:277686 (271.1 KiB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:13 errors:0 dropped:0 overruns:0 frame:0

TX packets:13 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:1120 (1.0 KiB) TX bytes:1120 (1.0 KiB)

peth0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet6 addr: fe80::fcff:ffff:feff:ffff/64 Scope:Link

UP BROADCAST RUNNING NOARP MTU:1500 Metric:1

RX packets:3716 errors:0 dropped:0 overruns:0 frame:0

TX packets:2046 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:493403 (481.8 KiB) TX bytes:318089 (310.6 KiB)

vif0.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet6 addr: fe80::fcff:ffff:feff:ffff/64 Scope:Link

UP BROADCAST RUNNING NOARP MTU:1500 Metric:1

RX packets:1768 errors:0 dropped:0 overruns:0 frame:0

TX packets:2848 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:277686 (271.1 KiB) TX bytes:256292 (250.2 KiB)

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet6 addr: fe80::fcff:ffff:feff:ffff/64 Scope:Link

UP BROADCAST RUNNING NOARP MTU:1500 Metric:1

RX packets:265 errors:0 dropped:0 overruns:0 frame:0

TX packets:408 errors:0 dropped:203 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:35758 (34.9 KiB) TX bytes:215469 (210.4 KiB)

xenbr0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet6 addr: fe80::200:ff:fe00:0/64 Scope:Link

UP BROADCAST RUNNING NOARP MTU:1500 Metric:1

RX packets:208 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:16101 (15.7 KiB) TX bytes:0 (0.0 b)

若没看到xenbr0, 或vif1.0, 或peth0,刚网桥没有正确配置. 检查xend-config.sxp文件确保仅有network-script network-bridge与vif-script vif-bridge这2项启用,同时确保安装了bridge-utils.

在dom0上运行iptables -L 应该看到类似下面的内容:

dom0:~# iptables -L Chain INPUT (policy ACCEPT) target prot opt source destination Chain FORWARD (policy ACCEPT) target prot opt source destination ACCEPT 0 -- 192.168.0.6 anywhere PHYSDEV match --physdev-in vif1.0 ACCEPT udp -- anywhere anywhere PHYSDEV match --physdev-in vif1.0 udp spt:bootpc dpt:bootps Chain OUTPUT (policy ACCEPT) target prot opt source destination

若没看到上述类似内容,则需要重启dom0,重启xend,并确保iptables正确安装. 检查所列ip地址正确.

在VM (vm01)上运行ifconfig 应看到以下类似内容:

vm01:~# ifconfig

eth0 Link encap:Ethernet HWaddr 00:16:3E:1D:1A:E9

inet addr:192.168.0.6 Bcast:192.168.0.255 Mask:255.255.255.0

inet6 addr: fe80::216:3eff:fe1d:1ae9/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:391 errors:0 dropped:0 overruns:0 frame:0

TX packets:263 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:214108 (209.0 KiB) TX bytes:39372 (38.4 KiB)

检查是否配置了正确的IP地址,且默认网关配置正确.

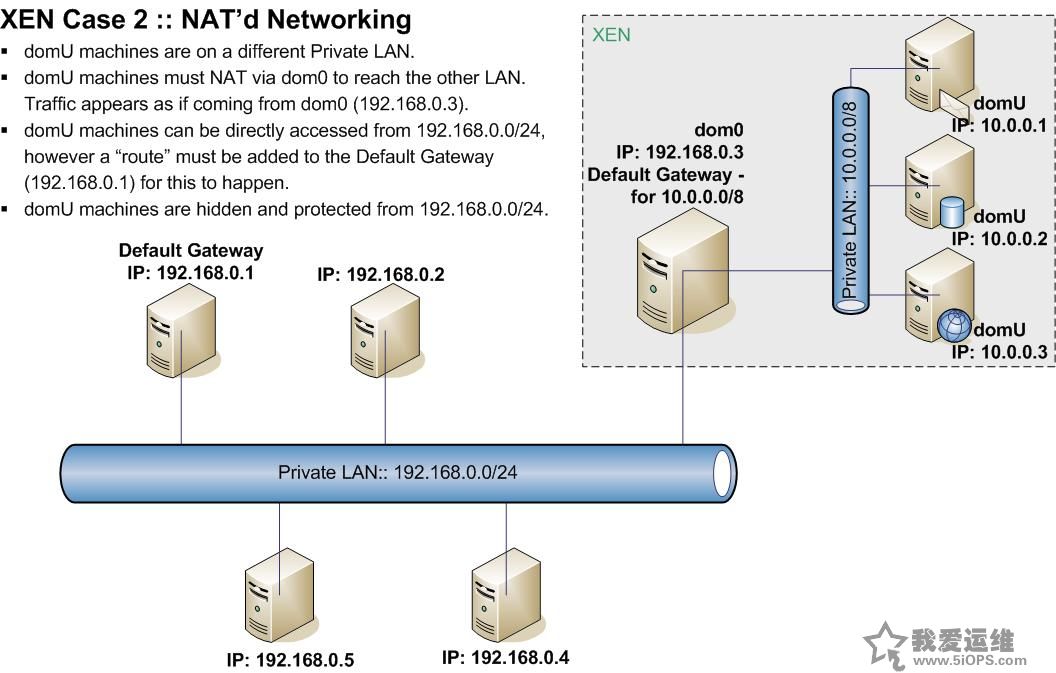

NAT路由网络模式

NAT路由网络模式最常用于将Xen虚机(VMs)置于独立的私有网络的情形。来自VMs的流量通过NAT (Network Address Translation-网络地址转换)进入外部网络。按下列步骤设置,dom0即自动执行所需NAT操作.

网络结构示意图

示意图说明如下:

- domU机器位于一个不同的私有LAN网络.

- domU机器须通过dom0的NAT才能通达其他LAN网络,网络流量显示是来自dom0 (192.168.0.3).

举例:若ssh's到192.168.0.5 , 看到则是来自192.168.0.3的网络ssh!! 换句话说,私有IP被隐藏了.

- domU机器隐藏于192.168.0.0/24网络中(有保护作用).

配置Xen使用NAT路由网络模式(NAT'd Networking)

主要的配置步骤如下:

- 1. 配置xend-config.sxp

vi /etc/xen/xend-config.sxp (network-script network-nat) #(network-script network-bridge) #(network-script network-route) (vif-script vif-nat) #(vif-script vif-bridge) #(vif-script vif-route)

- 2. 配置vm01.cfg (vm配置文件)

vi /etc/xen/auto/vm01.cfg vif = [ 'ip=10.0.0.1' ] #thats all that is required for the networking part.

- 3. 配置VM自己的网络接口/etc/network/interfaces

mount /srv/xen/vm01-disk.img /mnt vi /mnt/etc/network/interfaces auto eth0 iface eth0 inet static address 10.0.0.1 gateway 10.0.0.254 netmask 255.255.255.0 xm create /etc/xen/vm01.cfg xm console vm01

完成. 这样所有VMs (10.0.0.0/24)将可访问其他的机器,其通过dom0访问外部网络(192.168.0.0/24). 所有10.0.0.0/24到192.168.0.0/24的网络流量在外部网络中将显示dom0的IP,即 192.168.0.3. 结果所有位于私网中的VMs受保护.

NAT路由网络模式排障

在dom0上运行ifconfig 应显示以下相似内容:

dom0:~# ifconfig

eth0 Link encap:Ethernet HWaddr 00:50:8B:DC:F7:2B

inet addr:192.168.0.3 Bcast:192.168.0.254 Mask:255.255.255.0

inet6 addr: fe80::250:8bff:fedc:f72b/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:1662 errors:0 dropped:0 overruns:0 frame:0

TX packets:998 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:153897 (150.2 KiB) TX bytes:145027 (141.6 KiB)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:560 (560.0 b) TX bytes:560 (560.0 b)

vif1.0 Link encap:Ethernet HWaddr FE:FF:FF:FF:FF:FF

inet addr:10.0.0.128 Bcast:0.0.0.0 Mask:255.255.255.255

inet6 addr: fe80::fcff:ffff:feff:ffff/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:129 errors:0 dropped:0 overruns:0 frame:0

TX packets:144 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:13672 (13.3 KiB) TX bytes:17774 (17.3 KiB)

上一篇:教你搭建自己专有的DNS服务器

下一篇:Puppet配置管理架构探讨

评论排行

- ·Windows(Win7)下用Xming...(92)

- ·使用jmx client监控activemq(20)

- ·Hive查询OOM分析(14)

- ·复杂网络架构导致的诡异...(8)

- ·使用 OpenStack 实现云...(7)

- ·影响Java EE性能的十大问题(6)

- ·云计算平台管理的三大利...(6)

- ·Mysql数据库复制延时分析(5)

- ·OpenStack Nova开发与测...(4)

- ·LTPP一键安装包1.2 发布(4)

- ·Linux下系统或服务排障的...(4)

- ·PHP发布5.4.4 和 5.3.1...(4)

- ·RSYSLOG搭建集中日志管理服务(4)

- ·转换程序源码的编码格式[...(3)

- ·Linux 的木马程式 Wirenet 出现(3)

- ·Nginx 发布1.2.1稳定版...(3)

- ·zend framework文件读取漏洞分析(3)

- ·Percona Playback 0.3 development release(3)

- ·运维业务与CMDB集成关系一例(3)

- ·应该知道的Linux技巧(3)