流量劫持技术详解

2014-06-10 09:28:35 来源:互联网 评论:0 点击:

可能的。黑客抓住了人们的纯真的心里,将目光转到代理上面。的确,加密后的数据中途确实难以劫持,但最终仍要在服务端还原出真实内容吧。如果一时大意,连接了某个免费的 VPN,或许就登上了黑客的贼船了。

相比 HTTP 代理只影响部分功能,VPN 将整个系统的流量都穿越过去了。而这一切应用程序并不知晓,仍然将一些重要的数据往外发送,最终被黑客所劫持。

防范措施:不要贪图小利,用那些打着免费幌子的代理。天下没有免费的午餐。

很多蜜罐代理未必是黑客布下的,而是你懂的。

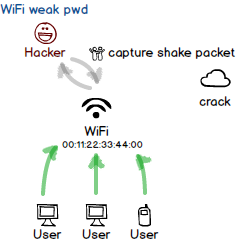

WiFi 弱口令

当互联网延伸到移动设备时,网线成了最大的累赘,无线网络逐渐进入人们视野。如今,由于无线的廉价和便利,几乎应用到所有的便捷设备。一切都不再受限制,人们可以随时随地上网,这是过去难以想象的;黑客也可以随时随地发起攻击,这是过去梦寐以求的。

但无论上网方式如何变化,以太网始终是网络的核心。如同刚才说的 ADSL,尽管载体是电话线路,但最终解调出来的仍是以太网数据。WiFi 也一样,无论电波怎样传播,最终只有还原出标准的以太网封包才能被路由。

无线网络形同一个看不见的巨大集线器,无需任何物理传播介质,附近所有人都可以收听数据信号,专业设备甚至能在更远处捕获。如果没有一种强有力的加密方式把数据封装起来,那么就毫无隐私可言了。

在经历了各种加密被攻破后,WPA2 如今成为无线网络标准加密算法。如果企图通过传统爆后台那样,一次次的尝试弱口令去连接,那效率将是何其的低下。

和拨号不同,WiFi 用户首先需『关联』热点,以建立起物理通道。类似 PPPoE 那样,WiFi 在认证之前也是可以通信的,并且是明文数据 —— 不过,这仅仅是认证数据包明文而已,真正密码显然不会出现在其中。毕竟它和拨号的目的完全不同:一个是为了加密之后所有的流量,而后者仅仅识别下你有没有上网的权限。

通过传统的嗅探工具,可以方便获取这些握手通信包。尽管找不出密码,但里面保存着密钥初始化相关的数据。通过专业的 WPA2 破解工具,加上丰富的密码字典,有相当一部分的无线网络,能在可接受的时间里被破解。

对于不少人来说,无线密码是他第一道也是唯一一道防线。连上之后,不出意外即可轻易进入路由器后台,然后就可以控制他整个内网的流量了。

防范措施:最简单也是最有效的方法:给密码加些特殊符号。

如果给他的路由器刷一个固件,能自动破解其他的无线网络,破解之后自动进后台,自动给它升级自己的固件。。。排山倒海的路由器木马爆发了。

WiFi 热点钓鱼

上面简单的说了无线密码的破解。但若本来就知道密码的情况下,又如何发起入侵呢?

这种场合很常见,在一些商场、餐厅、旅馆等地方,无线网络即使有密码,大家一般也能在墙上或卡片上找到,处于半公开的状态。或者是破解了邻居的无线密码,但无法进入路由器后台,又该如何继续?

如今越来越智能的无线设备,已能很好的防御诸如 MAC 欺骗以及 ARP 攻击这类原始入侵了,因此需要一个更先进和隐蔽的方式,能绕过网络设备,直接发起点对点的进攻。

在大公司或大商场上过无线网的用户会发现,在室内无论走到哪里网络都存在,即使从一层到五层信号照样满格,而在自己家中信号隔墙就下降不少。难道是开了信号特别强大的热点吗?但在建筑外面却收不到。事实上,不难发现每层楼天花板上,都吸附着不少盘子似的东西。没错,正是这些分布在各处的设备,覆盖了整栋楼的无线网络,让信号死角变得更少。

但是同时存在那么多热点,搜索列表里显示的却没有几个。因为他们都有着同样的热点名(SSID),客户端通常会将同名热点合并成一个。至于连接时,系统会选择信号最好的那个。如果这些热点的认证方式也是相同的,无论连哪个都没问题。

仔细揣摩这条特征,不难发现其中大有文章可做 —— 这不天生就为我们钓鱼准备的!我们再开一个同名同认证的伪热点,只要在信号上压倒对方,钓上附近的鱼儿那是妥妥的。

目前几乎还没有哪个客户端对此有防御,无论是商场还是咖啡店,甚至是一些大公司里,对此也束手无策。原因很简单,问题既不出在设备、也不是部署上,更不能归咎与用户。这是整个协议栈的弱点。

发起此攻击的唯一材料,就是一个超大功率的热点,以此来压倒正常的,争做用户『最信赖』的信号源。

其实,每个热点都时时刻刻广播着一种叫 Beacon 的数据包,里面带有热点名等相关的信息。用户网卡收集之后进过筛选分析,即可得知附近有哪些热点,各自信号如何。功率大的热点,用户接收时的信号强度(RSSI)自然也会高一些。

当然,过高的信号源可能会引起一些监控的警觉,自己也被置于巨大的辐射之中。如果仅仅是对某个方位片杀,使用定向天线会有更好的效果。

不过,光有发射能力还是不够的。即使能把 Beacon 推送到数十公里外,让全城都能看见你的热点名,但前来连接的设备可没有那么强劲信号。因此没有一个高灵敏的接收系统,再强的信号也只是一厢情愿罢了。

防范措施:因为是底层的缺陷,这种劫持通常很难防护。从理论上说,热点通常是固定着的,因此可以事先记录下每个热点的3D坐标,然后根据 WiFi 定位时刻监控热点位置,如果某个热点信号出现在远离事先的地方,很可能是钓鱼热点发出的假信号。

但在现实中,要同时追踪那么多设备并不容易。除非所有的无线设备,都自带监控附近热点的功能,那样可以节省大量追踪成本。

不过在安全性高的场合,还是使用『接入认证』,连接时要求输入用户名和密码来准入。

用户成功连上 WiFi 后,导致网络状态发生改变,一些系统会尝试请求某个特定的 URL,如果返回的是 HTTP 302,会自动弹出重定向后的网页。目的是为了方便打开网页版的准入,有时连上 CMCC 会自动弹出一个登录网页就是如此。iPhone,iPad,WP 都支持,MacOS 最新版弹出的网页不会执行脚本了。利用这个废功能来弹广告应该很不错~

WiFi 强制断线

不得不说 WiFi 的另一个缺陷 —— 被下线。类似 PPPoE 主动或被动断开拨号时都有一个注销包,WiFi 也一样。

之前提到,遍历 PPPoE 的会话ID,冒充所有用户发出注销请求,可以断开全城的网络。WiFi 也有类似的缺陷,只不过正好反过来:冒充热点,向所有用户广播注销包,于是所有连着该热点的用户都下线了。

不过,WiFi 的被下线仅仅是认证被注销,用户和热点仍是关联着的。用户接着重新发起认证,因此又给黑客一个获取握手数据的机会。

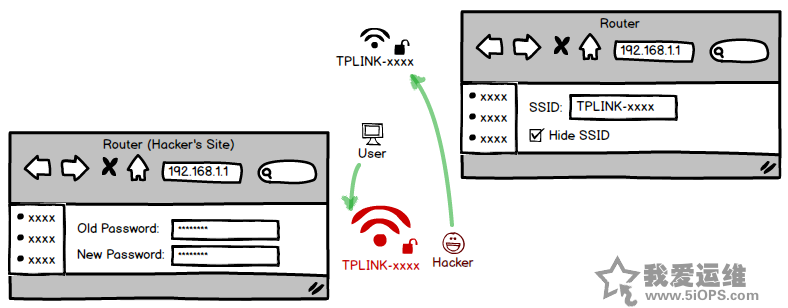

如果广播持续不断,用户也就一直没法上网,屏幕上会不停的闪烁着『连接中... / 已断开』。对方可能会尝试重启路由,但发现问题仍在,而且所有设备都是这情况,会认为路由器出问题了,于是尝试恢复出厂设置 —— 这一刻,危险降临了!

照国产路由器的风格,出厂时 WiFi 是没有密码的,而且后台基本是弱口令。因此有个非常短暂的安全缝隙,能钻入这台设备并拿下他的网络!如果事先写好脚本,一旦发现有开放的热点,立即连上并且爆入后台,更是可以直接秒杀!对方刚恢复完路由器,还没回到电脑前就已被劫持了,这是无论如何也想不到的。。。

当然,为了防止他之后进入路由器改密码,你必须立即隐藏 SSID,让 Beacon 不再发出,这样大家都看不见这台设备了,只能通过 BSSID(路由器 MAC 地址)来连接。但是人家会有疑问,刚恢复好的路由器怎么看不见?这时得事先建立一个钓鱼热点,名字和那被隐藏的 SSID 一样,将对方引诱到自己的蜜罐上。

在这个蜜罐里开启一个和路由器页面差不多的站点(可以直接反向代理他路由器的页面),拖住用户,让你有充足的时间来操作那台被隐藏的真设备。甚至可以换掉他固件了!

当然,有些设备不让轻易更新固件,需要输入路由器上的某个号码,或者按一个键才能开始。这时得发挥蜜罐站点的作用了,你可以在页面上画个文本框,提示他输入路由器上的那号码,或者直接让他去按那按钮。由于路由器后台太过专业,很少会有人质疑它的权威性,几乎都是按部就班。

事实上,你的蜜罐一直开着,对方肯定会在里面配置 WiFi 密码和管理密码,以及 PPPoE 账号。于是他的一切上网秘密都被掌控!即使不改他路由器也无所谓了,以后可以随时进入。

防范措施:不要轻易恢复路由器的出厂设置。真有必要请务必留神,尽快改掉默认密码。即使周围没有黑客,一些中毒的设备随时可能来连上并爆进后台窜乱。

软硬兼施,这招是不是太阴了?稍微用一点心理学或是社工,原本不怎么严重的漏洞可以扩大很多倍。

WLAN 基站钓鱼

前面说的热点钓鱼,只能在特

上一篇:如何避免路由器遭攻击

下一篇:谈谈流量劫持的危害

评论排行

- ·Windows(Win7)下用Xming...(92)

- ·使用jmx client监控activemq(20)

- ·Hive查询OOM分析(14)

- ·复杂网络架构导致的诡异...(8)

- ·使用 OpenStack 实现云...(7)

- ·影响Java EE性能的十大问题(6)

- ·云计算平台管理的三大利...(6)

- ·Mysql数据库复制延时分析(5)

- ·OpenStack Nova开发与测...(4)

- ·LTPP一键安装包1.2 发布(4)

- ·Linux下系统或服务排障的...(4)

- ·PHP发布5.4.4 和 5.3.1...(4)

- ·RSYSLOG搭建集中日志管理服务(4)

- ·转换程序源码的编码格式[...(3)

- ·Linux 的木马程式 Wirenet 出现(3)

- ·Nginx 发布1.2.1稳定版...(3)

- ·zend framework文件读取漏洞分析(3)

- ·Percona Playback 0.3 development release(3)

- ·运维业务与CMDB集成关系一例(3)

- ·应该知道的Linux技巧(3)